许多企业在安防投入上花了不少力气,然而“数据本身是否被访问”这一问题的核心往往落在密钥管理上。因为即使数据在静态状态经过加密,一旦使用密钥的环节被破坏,数据就会失去保密性。

密钥管理的本质,是在“谁、何时、以何种方式、对哪些数据访问”之间建立可信边界。理想的密钥管理并非把密钥藏在保险箱里那么简单,而是让密钥在可控、可追溯、可撤销的生命周期中运维:生成、分发、存储、使用、轮换、撤销、销毁,每一步都要留痕、可回溯、不可篡改。

对于ERP而言,数据分级与密钥分离极为重要。设计上应确保核心设计数据、核心工艺参数与采购合同等敏感对象,使用独立的密钥体系与访问策略,避免同一钥匙同时解密多类数据。现实中,很多企业采用了统一加密、统一密钥管理的模式,把密钥和数据混合在同一个数据库或同一个应用域中。

这种做法,极易带来单点故障风险。一旦某个账户被攻破,攻击者就可能获取到密钥链,进而解密大量数据。与之对照的是,将密钥管理与ERP高效解耦、引入硬件安全模块(HSM)或云端的密钥管理服务(KMS)、并通过封装加密(envelopeencryption)实现数据加密的分层保护。

如此,哪怕数据泄漏,攻击者也难以在没有密钥的情况下完成解密。

从合规与业务角度看,密钥管理并非摆设。ISO27001、IEC62443等框架对密钥的生命周期、访问控制、审计追踪有明确要求;在医疗器械领域,设计数据和制造记录的完整性尤为关键,监管机构也对数据保护提出可验证的控件需求。通过把密钥管理纳入ERP的核心控件,企业可以提升数据保护等级,缩短安全事件的响应时间,同时增强与供应商、客户及监管机构的信任。

为下一步的落地,我们需要把这些原则转化为可执行的策略与技术路线。本部分到此告一段落,下一部分将从架构设计、功能模块与实施步骤,给出一个落地的操作框架。

选择合适的架构与工具。可以采用混合云模式:核心密钥保存在本地HSM,ERP对外部署的服务通过安全通道访问密钥管理服务(KMS),在数据传输与存储时均使用封装加密(envelopeencryption)进行分层保护。第三步,建立严密的访问控制与审计。

实施基于角色的访问控制(RBAC)和可按属性的访问控制(ABAC),强制双因素认证,最小权限授权,关键数据访问需要多方审批和实时审计痕迹。对所有密钥操作记录不可篡改地写入日志,并与企业安全信息与事件管理(SIEM)系统联动,形成可追溯的审计链。

第四步,密钥生命周期的标准化。密钥应有明确的生命周期,包括生成、分发、轮换、撤销、销毁。轮换周期应与数据敏感等级相匹配,且在密钥轮换时保持数据访问不中断,采用金丝雀切换、版本化密钥等技术避免服务中断。第五步,与ERP的深度集成。密钥管理系统需要对ERP的各模块暴露受控的密钥访问接口,确保设计数据、生产工艺、物料与供应商信息等敏感数据在不同模块之间的解密权限遵循同一策略。

为确保韧性,应设置离线备份与灾难恢复方案,并在跨数据中心之间实现密钥的地理分散存储。第六步,合规、培训与供应商管理。建立安全政策、定期演练和第三方审计机制,培训团队识别钓鱼、凭据管理和密钥暴露的风险。与关键供应商签订数据保护条款,确保在外包环节也遵循相同的密钥管理标准。

投资回报与风险控制。系统化的密钥管理能显著降低数据泄露成本、减少合规罚款、缩短安全事件的响应时间,同时提升对监管机构和合作伙伴的信任。通过实际案例,我们发现,实施密钥分离和HSM封装后,设计数据的泄露风险下降了数倍,生产数据的完整性也得到增强。

最后的行动建议。以最小可行的改造为起点,先从高风险数据的级别划分和关键密钥的保护做起,逐步扩展到全ERP的密钥治理。若需要,我们可以提供一个基于贵司现状的定制方案,帮助完成评估、选型与落地实施。

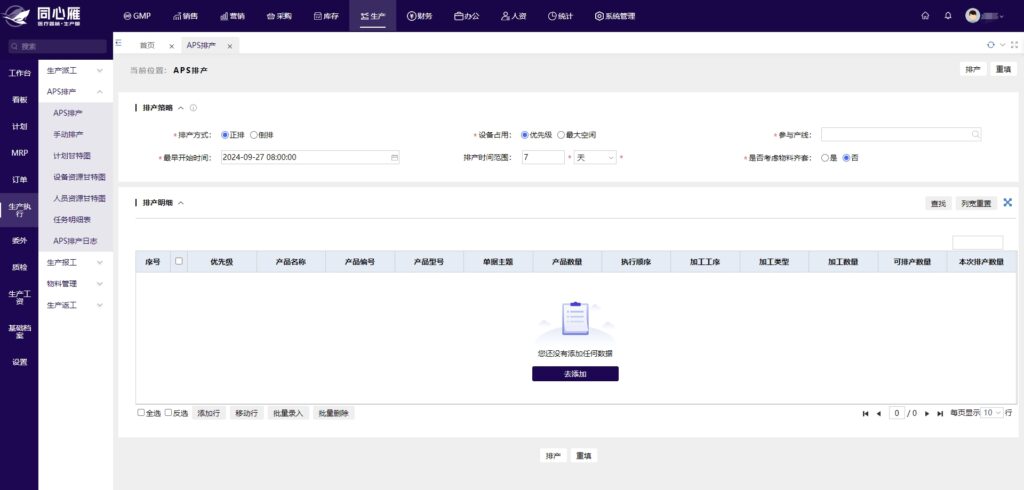

【说明】以上文中所展示的图片是同心雁S-ERP的操作界面截图,点击右侧“在线咨询”或者“立即试用”按钮,获软件系统演示方案~